SimpleLink系列产品的安全性介绍5

Loading the player...

将在30s后自动为您播放下一课程

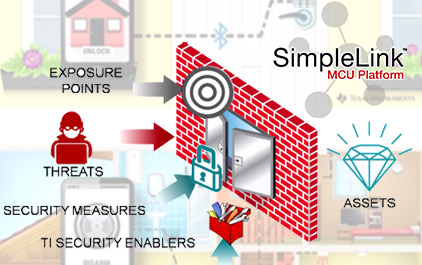

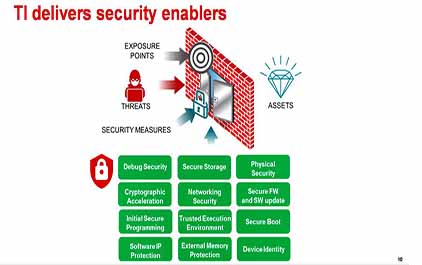

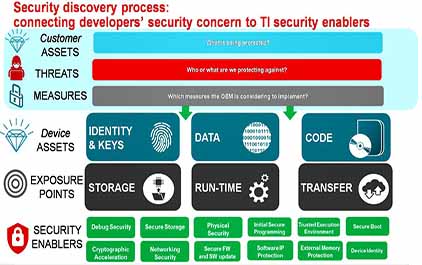

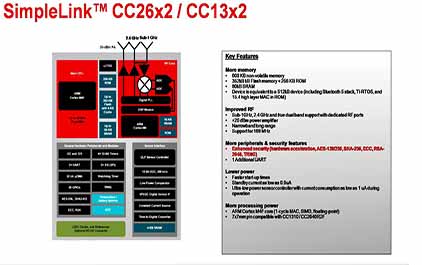

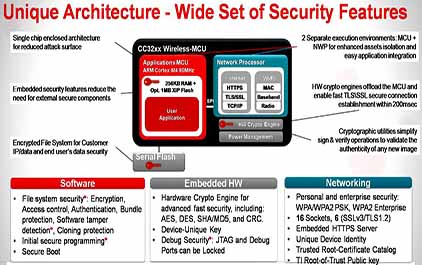

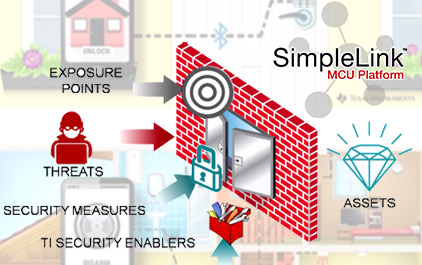

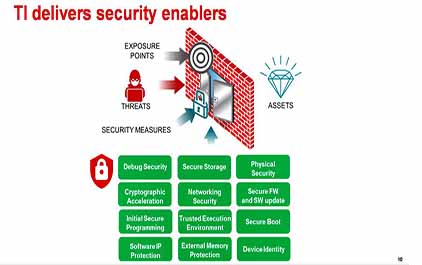

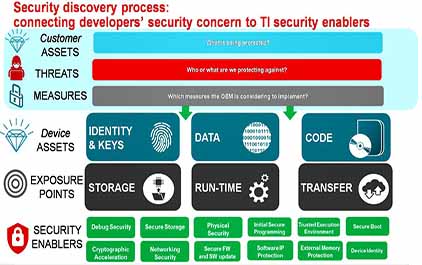

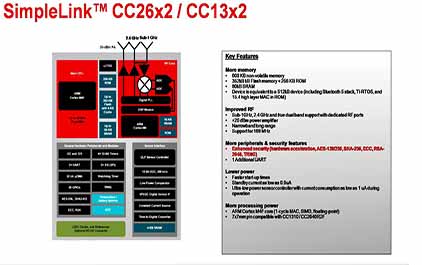

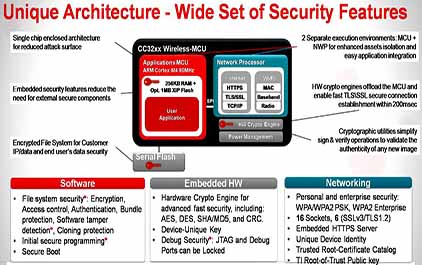

然后我们其实就看到是说 这个不同的我们有非常unique的这个架构 然后其实是从可以三个方面来看它这个 安全性的功能的 首先第一个 软件的方面 就是在file system这一块 我们看到就是说 就是加密 Access control 然后因为我们后面也会提到 在文件系统这一块 就是文件呢 我们会有 访问控制的功能 就是通过token这些来控制文件的访问 然后有Authentication, Bundle的protection 和这种软件的防篡改的这种机制 然后再一个防克隆 对 这一些呢 后面我会再比较细地介绍 然后再有secure的programming Secure Boot 再一个就是Embedded Hardware 就是hardware 就是硬件的加密引擎 然后再有很多的加密的算法 像AES, DES, SHA/MD5, CRC等等 然后再一个 我刚有提到Device-Unique Key 就是这个独一的这对key 然后再调试安全 就是JTAG出厂的时候 如果我们烧录成production的模式 它的JTAG就会被锁住 这样的话就会防止去别人恶意去用JTAG的连上来 去访问我们芯片里面的数据 然后在网络这一块呢 就是Personal和enterprise的加密 这是WIFI的 WIFI标准的这种加密的方式 但是我们是通过硬件去做 硬件去做这一套加密的机制 然后再一个就是socket的数量 在我们这一代芯片里面有很大的提升 可以支持16个套接字 然后再6个SSL套接字 其实我们现在是发现是说 很多客户在开发互联网的WIFI的应用的时候呢 在SSL这一块需求是越来越多 因为我们发现是说 传统的这种纯的TCP或者UDP 比如说再加一个AES的这种加密的形式呢 可能往往觉得是说不是足够的安全 通过SSL这种方式呢 配上这种的非对称的加密方式呢 会更加的安全 然后再一个在芯片里面有内嵌的一个HTTPS的server 并且有默认了很多的网页 然后再一个unique的device ID 就是我前面说到的 这个unique ID 就是这个是可以读出来 来做device ID的 然后再一个就是可信任的 这个更正数的列表 然后再一个root的trust public key 这个可信任的 这各根证书列表什么意思 就是说我们 我们在我们的芯片内部都会维护一个列表 就是 因为我们也知道我们的CA证书 就说在做的时候呢 在验证的时候呢 我们如何去判断这个CA证书是不是我们可信任的 我们在里面有维护 在芯片里面有维护一个列表 然后呢 并且维护了这些根证书的这个vendor 都是在 就是在市面上比较知名的 然后呢都是 可信赖的 这一些的根证书的vendor 然后来我们就在我们的列表里面 所以其实在我们SDK里面大家也看到是说 可以去找了这个文档去介绍这个列表 接下来我们就通过有一个OTA的方式 OTA的这个例子来给大家介绍是说我们提供 多个层面上的安全性 首先第一就是这个硬件的加密 然后再一个就是调试啊 然后等等 还有unique的key啊 然后再一个就secure boot 然后再一个 信任的这个public key 就TI的这个trust public key 然后再有一些secure的socket 等等 就是这有很多的这十几个方面 我们看到就是说 在我们这一整套的流程里面呢 接下来我会给大家介绍 就是说有一些的体系 第一个就是我们看到是说 看到是说在这个我们OTA的例子里面 这是一个OTA的use case 然后呢 我们看到就是说在网络这一块呢 首先第一个很直接的就是WIFI这一块 就是WPA WPA2的这一块 这一块来加密呢 我们因为是用硬件的加密引擎来做 并且呢是在这颗网络处理器里面去做的 而不是说在这个application这边来做 因为其实在WIFI的加密这一块呢 其实是比较消耗CPU资源的 我们就说 有点相当于把offroad的这个MCU的这个资源 这个MCU资源是全部都给application 就是给应用用的 然后呢 把WIFI的加密放在这一块 放在网络处理器这块呢 来去用硬件去做 这样呢 一来安全 二来也可以 减轻这个MCU的load 然后再一个就是在 其实接下来涉及到互联网这一块的了 第一个我们secure的socket 即使SSL的套接字 就是我前面也介绍到就是说基于SSL的链接 这种非对称的 公司要去验证这种加密的算法来做 这样的话呢 可以更安全地去保证这条链 就是说在我家里的路由器 一直到Internet这一块的链路呢 这是可以更安全地去保护的 然后呢 一样的 我们一样是用硬件来做 就像我前面一再强调的 我们并不是通过一个软件库或者一些软件的代码 在MCU这边去实现 我们都是通过硬件来做 就通过硬件来加密这个SSL的链路 然后呢 就是 在路由器到Internet的这一块的 传输的这一段的 这个链路上呢 我们去做加密 然后来保护这一条链路 然后再一个就是 我们在这个 我们有一个TI root trust的public 就说是什么呢 TI的这个 给的这个内容呢 用非对称的这个 非对称的这个密钥呢 对产生的这public key呢 它是硬件维持的这个机制去做的 并且呢是可信任的 就说我们TI在定义这一块呢是有这样一个机制 然后再一个就是说在CA这一块 就是说也是一样的 这时候我们有一个CA的列表 这时候这种第三方的机制的 第三方的机构的列表去验证是说 这个CA是不是说是一个我们可信任的 然后就是通过这一块呢 其实有一定程度上是说 去缩小范围 来验证 这个CA的这个合法性 当然有的客户就问了 有的朋友就会问了 是说 那如果是说网络传输的时候 我是自己产生的这个证书呢 我自己产生的根证书 我自签名的这个证书呢 这个其实在我们SDK里面也提供这样一种选择 就是说你可以去把TI的这个列表呢 去disable掉 然后呢 去用你自己签名的证书去做网络这一块的交互 加密的交互 这也是可以的 我们就是大家可以参考我们的SDK 参考我们的那个开发文档 都是有这样一个介绍的 就如何去把TI的这个catalog list把它disable掉 这样来使用自己的这个根证书 然后在一个就是device ID这一块 这是我前面也有一直在强调是说 就是在服务器上如何通过这个ID来 提现这一个我们终端的这个设备 就是通过这种方式呢 我们独一的device ID去做这种唯一性的检查 然后这一块就是讲到是说我们 在secure key的storage secure content delivery 这一块呢 其实就是讲到整个链路 这个代码呢 如果从上面传下来的时候 在经过了我们这一些的前面所有谈到了 这一些的安全性的功能之后呢 然后再加上这个vendor的protection 就是这个文件做成一个压缩包 在传输的时候 我们也可以去检查它的完整性 然后通过数字签名去检查是说 我的这个vendor的 这个package是不是合法的 来验证这条链路以及这个文件的合法性 是通过这样一个形式来做 然后这个就是说在我们这一块呢 就是有一些的文件系统的保护 就说是通过什么方式呢 也是一样的 硬件的加密 然后再一个就是encrypted这个SPI的flash 你的代码再写入到这个SPI flash里面的image 这样呢 如何保证它是加密的 这个呢 我们就是用我们device的那个 每一个device带来一个key 也是存在芯片里面的 我们其实在芯片里面有很多独一的 ID或者key 就像我前面介绍有个device的UDID 然后还有一对key plan 就是一对的公司钥 其实还有一个key 就是说一个 就是去用来加密这个SPI的flash 然后呢 就是把这个代码写入到这个flash里面去 然后呢 这样来保证是说这个文件系统是完全被加密的 然后呢这个image呢 是不能够被读的 还有一个就是secure boot secure boot这个其实也是非常的关键 就说我们如何去保证是说我们在SPI的flash里面 它的这个image是合法的 其实我们在boot的时候是会去检查它的完整性 之后去验证 通过在这种方式去验证它这个image是不是合法的 是不是说已经被篡改过了 然后 如果已经被篡改过了是不会boot起来的 然后其实我们看到是说 所有的这些功能呢 我们看到所有的这些安全性的功能呢 其实全都是集成在这一颗芯片里面 我们看到是mutilayer security的这些功能都在这个SLC里面的 虽然我们看起来好像只是这一个终端的这一个节点 但是其实呢 我们是通过这个终端节点里面的这一系列安全性的功能呢 来对整个这一条的链路都进行加密 以及是说做一些安全性的保护 在file system这一块呢 这个是 首先第一个就是防止克隆嘛 防止克隆的意思比较容易理解 就说是什么呢 就比如说别人把你的flash拿走 然后呢把它拷贝出来 然后把它反汇编 或者是说把里面的配置 把里面那一些你的机密数据拿出来的话 这样的话就是说去 如何去防止这种方式呢 就是防止克隆 然后我们看到是说 通常的方式可能是想是说从这个 左边这一个呢PCB 把它放到右边这个PCB来 但是其实我们是发现是说 如果是说像我们用到前面的方式 这种的保护了之后呢 然后呢 它即便是把它拿过来 它同样也是运行不了的 因为为什么呢 我们说到就是说 每个芯片里面都有一个128位独一的key 就是说它是跟这个芯片去绑定 然后即便是换一颗芯片它一样也是运行不了的 这个设备呢 会被锁住 我们看到就说 它完全就会被锁住 不能够再持续地运行 这个就是克隆的保护 然后另外一个就是说是什么呢 就是篡改 篡改是 这个就说可能是大家比较容易忽略的 就是 像我们image的存在这个SPI flash里面 然后呢 如果是说有人去通过某一些的方式 去把它篡改了 然后这个时候其实我们第一个 我们在定义创建这个文件的时候是有一个access token 去可以去定义access token 可以根据不同的 根据这个token来定义 不同的这个访问的权限 然后 另外一个就是说 如果是说有人把这个flash里面文件改了 然后呢 其实我们的 在我们的MCU里面呢 它是可以收到事件 就说这个文件被篡改 这样呢 通过这样一种方式呢 我们是可以去保护我们这里面的文件被篡改之后 我们是可以知道的 然后 还有一个就是secure boot的时候呢 我们去验证这个image的完整性 所以说 这个就说很大程度上我们去保护了 是说 虽然是说这个flash里面进行加密了 但是我们也更多的 更深层次的去保护这个芯片里面的文件 image 它是合法的 然后呢 我们看到是说 在这一块 我们刚刚也有介绍是说 其实在每个环节 如果都需要这一些来保护 都需要是说我们在防止篡改的保护 如果是说被篡改了 我们 它有一个技术 如果是说达到一定的数量的话 它是也是一样的 芯片是会进入一个锁死的状态 是不能够再持续地运行的 所以说 我们在我们的应用程序里面在做的时候呢 就可以去 去做一些的判断 如果是达到那个次数之后呢 就是它这种会锁死 然后 我们就可以 就说来知道是说 判断现在是不是已经在有人在攻击我的设备 所以我们看到是说 端到端的这种安全呢 其实我们看到这个节点 在storage runtime 和transfer的时候呢 都是需要去进行保护的 然后在这一块呢 互联网安全这一块呢 我们是发现是说 我们需要还是需要在定义产品的时候呢 还是需要也需要去定义一些安全性的功能 这个就说在安全这一块呢 我们WIFI的这个产品线呢 在这一块security呢 专门有一个application note 就说这也是在网上的 也有博客等等 也有培训等等 就是说在线的培训 大家其实有兴趣都可以去了解一下 其实在网上只要一搜索 就是在TI.com上面搜索 这些资料就都可以出来 就说这样呢 也可以给大家一个宏观的认识 就说对我们的芯片的安全性的功能 以及它各方面的安全性的性能都有一些的了解 好 这里就是谈到的TI embedded security的这一块 就是我们其实在online 因为现在其实我们TI很多的东西都放在这个网上了 都放在TI.com上 大家其实看到下面这个链接啊 就TI.com/security这一块 这里呢 只要你访问的时候呢 就可以发现TI security的使能器 然后呢 在security的有一些的电子书 然后再你如何去发现一个安全 有安全功能的产品等等 这一块呢 其实说大家在定义产品的时候呢 会非常地有帮助 最后呢 我们来看一下就说 我们现在 首先第一个 安全其实是一个很难的东西 然而安全呢 在做起来呢也比较的复杂 但是其实我们看到是说 在我们这Simplelink这个平台的这个产品呢 以及后续的在role map里面 产品里面呢 我们将它变得越来越简单 就说我们在开发终端产品的时候 各位在开发终端产品的时候 会发现是说 安全原来我在使用的时候 用TI的芯片再希望去enable一下安全性的功能的时候 可以让安全变得这么容易 同时呢 也可以达到很强的安全性 然后再一个就是 通过TI的安全使能器呢 去可以帮助各位 去实现你们的安全measure 来衡量是说 哪一些安全性的功能识你需要的 哪一些安全性的功能在你的产品里面是需要去保护的 然后再一个就说 如果去定义 哪一些的资产 然后呢 它有哪一些的暴露点 然后你这样可以做一个应设 然后再一个就是说 我们可以提供很多的 这种catalog offer的这种processors 就是处理器 以及MCU 我今天主要介绍呢 就是无线这一块的 WIFI 蓝牙 设备机的 这一些的 我们的有一些的安全性功能的这个产品 其实我们也像在其他的MCU MSP432 以及像我们的processor Sitara等等这一些的 我们都提供很强的这种安全性的这一些的功能 大家其实可以访问TI的网站 TI.com/security去访问 然后来了解是说我们TI现在有哪些的产品 是提供这一种的安全性的功能的 然后 最后呢就是说 我们有一个 E2E的论坛 对 无论中文还是英文的都有 大家呢 其实呢 也可以上去提一些的问题 如果大家有一些的需要 也可以提一些安全性的问题去资讯不同的线 然后呢 我们也可以有很多的online的 就是这些文档啊 然后等等 有一些的设计啊 这些其实都可以作为大家的参考 大家可以了解一下 然后呢 如果大家有任何的疑问 其实后续呢 也可以向我们资讯 然后我们也可以帮助大家如何来定义自己的终端产品 在安全性这一块需要用到哪一些安全性的功能 然后 以及如何通过我们的芯片去使用这些安全性的功能

然后我们其实就看到是说 这个不同的我们有非常unique的这个架构 然后其实是从可以三个方面来看它这个 安全性的功能的 首先第一个 软件的方面 就是在file system这一块 我们看到就是说 就是加密 Access control 然后因为我们后面也会提到 在文件系统这一块 就是文件呢 我们会有 访问控制的功能 就是通过token这些来控制文件的访问 然后有Authentication, Bundle的protection 和这种软件的防篡改的这种机制 然后再一个防克隆 对 这一些呢 后面我会再比较细地介绍 然后再有secure的programming Secure Boot 再一个就是Embedded Hardware 就是hardware 就是硬件的加密引擎 然后再有很多的加密的算法 像AES, DES, SHA/MD5, CRC等等 然后再一个 我刚有提到Device-Unique Key 就是这个独一的这对key 然后再调试安全 就是JTAG出厂的时候 如果我们烧录成production的模式 它的JTAG就会被锁住 这样的话就会防止去别人恶意去用JTAG的连上来 去访问我们芯片里面的数据 然后在网络这一块呢 就是Personal和enterprise的加密 这是WIFI的 WIFI标准的这种加密的方式 但是我们是通过硬件去做 硬件去做这一套加密的机制 然后再一个就是socket的数量 在我们这一代芯片里面有很大的提升 可以支持16个套接字 然后再6个SSL套接字 其实我们现在是发现是说 很多客户在开发互联网的WIFI的应用的时候呢 在SSL这一块需求是越来越多 因为我们发现是说 传统的这种纯的TCP或者UDP 比如说再加一个AES的这种加密的形式呢 可能往往觉得是说不是足够的安全 通过SSL这种方式呢 配上这种的非对称的加密方式呢 会更加的安全 然后再一个在芯片里面有内嵌的一个HTTPS的server 并且有默认了很多的网页 然后再一个unique的device ID 就是我前面说到的 这个unique ID 就是这个是可以读出来 来做device ID的 然后再一个就是可信任的 这个更正数的列表 然后再一个root的trust public key 这个可信任的 这各根证书列表什么意思 就是说我们 我们在我们的芯片内部都会维护一个列表 就是 因为我们也知道我们的CA证书 就说在做的时候呢 在验证的时候呢 我们如何去判断这个CA证书是不是我们可信任的 我们在里面有维护 在芯片里面有维护一个列表 然后呢 并且维护了这些根证书的这个vendor 都是在 就是在市面上比较知名的 然后呢都是 可信赖的 这一些的根证书的vendor 然后来我们就在我们的列表里面 所以其实在我们SDK里面大家也看到是说 可以去找了这个文档去介绍这个列表 接下来我们就通过有一个OTA的方式 OTA的这个例子来给大家介绍是说我们提供 多个层面上的安全性 首先第一就是这个硬件的加密 然后再一个就是调试啊 然后等等 还有unique的key啊 然后再一个就secure boot 然后再一个 信任的这个public key 就TI的这个trust public key 然后再有一些secure的socket 等等 就是这有很多的这十几个方面 我们看到就是说 在我们这一整套的流程里面呢 接下来我会给大家介绍 就是说有一些的体系 第一个就是我们看到是说 看到是说在这个我们OTA的例子里面 这是一个OTA的use case 然后呢 我们看到就是说在网络这一块呢 首先第一个很直接的就是WIFI这一块 就是WPA WPA2的这一块 这一块来加密呢 我们因为是用硬件的加密引擎来做 并且呢是在这颗网络处理器里面去做的 而不是说在这个application这边来做 因为其实在WIFI的加密这一块呢 其实是比较消耗CPU资源的 我们就说 有点相当于把offroad的这个MCU的这个资源 这个MCU资源是全部都给application 就是给应用用的 然后呢 把WIFI的加密放在这一块 放在网络处理器这块呢 来去用硬件去做 这样呢 一来安全 二来也可以 减轻这个MCU的load 然后再一个就是在 其实接下来涉及到互联网这一块的了 第一个我们secure的socket 即使SSL的套接字 就是我前面也介绍到就是说基于SSL的链接 这种非对称的 公司要去验证这种加密的算法来做 这样的话呢 可以更安全地去保证这条链 就是说在我家里的路由器 一直到Internet这一块的链路呢 这是可以更安全地去保护的 然后呢 一样的 我们一样是用硬件来做 就像我前面一再强调的 我们并不是通过一个软件库或者一些软件的代码 在MCU这边去实现 我们都是通过硬件来做 就通过硬件来加密这个SSL的链路 然后呢 就是 在路由器到Internet的这一块的 传输的这一段的 这个链路上呢 我们去做加密 然后来保护这一条链路 然后再一个就是 我们在这个 我们有一个TI root trust的public 就说是什么呢 TI的这个 给的这个内容呢 用非对称的这个 非对称的这个密钥呢 对产生的这public key呢 它是硬件维持的这个机制去做的 并且呢是可信任的 就说我们TI在定义这一块呢是有这样一个机制 然后再一个就是说在CA这一块 就是说也是一样的 这时候我们有一个CA的列表 这时候这种第三方的机制的 第三方的机构的列表去验证是说 这个CA是不是说是一个我们可信任的 然后就是通过这一块呢 其实有一定程度上是说 去缩小范围 来验证 这个CA的这个合法性 当然有的客户就问了 有的朋友就会问了 是说 那如果是说网络传输的时候 我是自己产生的这个证书呢 我自己产生的根证书 我自签名的这个证书呢 这个其实在我们SDK里面也提供这样一种选择 就是说你可以去把TI的这个列表呢 去disable掉 然后呢 去用你自己签名的证书去做网络这一块的交互 加密的交互 这也是可以的 我们就是大家可以参考我们的SDK 参考我们的那个开发文档 都是有这样一个介绍的 就如何去把TI的这个catalog list把它disable掉 这样来使用自己的这个根证书 然后在一个就是device ID这一块 这是我前面也有一直在强调是说 就是在服务器上如何通过这个ID来 提现这一个我们终端的这个设备 就是通过这种方式呢 我们独一的device ID去做这种唯一性的检查 然后这一块就是讲到是说我们 在secure key的storage secure content delivery 这一块呢 其实就是讲到整个链路 这个代码呢 如果从上面传下来的时候 在经过了我们这一些的前面所有谈到了 这一些的安全性的功能之后呢 然后再加上这个vendor的protection 就是这个文件做成一个压缩包 在传输的时候 我们也可以去检查它的完整性 然后通过数字签名去检查是说 我的这个vendor的 这个package是不是合法的 来验证这条链路以及这个文件的合法性 是通过这样一个形式来做 然后这个就是说在我们这一块呢 就是有一些的文件系统的保护 就说是通过什么方式呢 也是一样的 硬件的加密 然后再一个就是encrypted这个SPI的flash 你的代码再写入到这个SPI flash里面的image 这样呢 如何保证它是加密的 这个呢 我们就是用我们device的那个 每一个device带来一个key 也是存在芯片里面的 我们其实在芯片里面有很多独一的 ID或者key 就像我前面介绍有个device的UDID 然后还有一对key plan 就是一对的公司钥 其实还有一个key 就是说一个 就是去用来加密这个SPI的flash 然后呢 就是把这个代码写入到这个flash里面去 然后呢 这样来保证是说这个文件系统是完全被加密的 然后呢这个image呢 是不能够被读的 还有一个就是secure boot secure boot这个其实也是非常的关键 就说我们如何去保证是说我们在SPI的flash里面 它的这个image是合法的 其实我们在boot的时候是会去检查它的完整性 之后去验证 通过在这种方式去验证它这个image是不是合法的 是不是说已经被篡改过了 然后 如果已经被篡改过了是不会boot起来的 然后其实我们看到是说 所有的这些功能呢 我们看到所有的这些安全性的功能呢 其实全都是集成在这一颗芯片里面 我们看到是mutilayer security的这些功能都在这个SLC里面的 虽然我们看起来好像只是这一个终端的这一个节点 但是其实呢 我们是通过这个终端节点里面的这一系列安全性的功能呢 来对整个这一条的链路都进行加密 以及是说做一些安全性的保护 在file system这一块呢 这个是 首先第一个就是防止克隆嘛 防止克隆的意思比较容易理解 就说是什么呢 就比如说别人把你的flash拿走 然后呢把它拷贝出来 然后把它反汇编 或者是说把里面的配置 把里面那一些你的机密数据拿出来的话 这样的话就是说去 如何去防止这种方式呢 就是防止克隆 然后我们看到是说 通常的方式可能是想是说从这个 左边这一个呢PCB 把它放到右边这个PCB来 但是其实我们是发现是说 如果是说像我们用到前面的方式 这种的保护了之后呢 然后呢 它即便是把它拿过来 它同样也是运行不了的 因为为什么呢 我们说到就是说 每个芯片里面都有一个128位独一的key 就是说它是跟这个芯片去绑定 然后即便是换一颗芯片它一样也是运行不了的 这个设备呢 会被锁住 我们看到就说 它完全就会被锁住 不能够再持续地运行 这个就是克隆的保护 然后另外一个就是说是什么呢 就是篡改 篡改是 这个就说可能是大家比较容易忽略的 就是 像我们image的存在这个SPI flash里面 然后呢 如果是说有人去通过某一些的方式 去把它篡改了 然后这个时候其实我们第一个 我们在定义创建这个文件的时候是有一个access token 去可以去定义access token 可以根据不同的 根据这个token来定义 不同的这个访问的权限 然后 另外一个就是说 如果是说有人把这个flash里面文件改了 然后呢 其实我们的 在我们的MCU里面呢 它是可以收到事件 就说这个文件被篡改 这样呢 通过这样一种方式呢 我们是可以去保护我们这里面的文件被篡改之后 我们是可以知道的 然后 还有一个就是secure boot的时候呢 我们去验证这个image的完整性 所以说 这个就说很大程度上我们去保护了 是说 虽然是说这个flash里面进行加密了 但是我们也更多的 更深层次的去保护这个芯片里面的文件 image 它是合法的 然后呢 我们看到是说 在这一块 我们刚刚也有介绍是说 其实在每个环节 如果都需要这一些来保护 都需要是说我们在防止篡改的保护 如果是说被篡改了 我们 它有一个技术 如果是说达到一定的数量的话 它是也是一样的 芯片是会进入一个锁死的状态 是不能够再持续地运行的 所以说 我们在我们的应用程序里面在做的时候呢 就可以去 去做一些的判断 如果是达到那个次数之后呢 就是它这种会锁死 然后 我们就可以 就说来知道是说 判断现在是不是已经在有人在攻击我的设备 所以我们看到是说 端到端的这种安全呢 其实我们看到这个节点 在storage runtime 和transfer的时候呢 都是需要去进行保护的 然后在这一块呢 互联网安全这一块呢 我们是发现是说 我们需要还是需要在定义产品的时候呢 还是需要也需要去定义一些安全性的功能 这个就说在安全这一块呢 我们WIFI的这个产品线呢 在这一块security呢 专门有一个application note 就说这也是在网上的 也有博客等等 也有培训等等 就是说在线的培训 大家其实有兴趣都可以去了解一下 其实在网上只要一搜索 就是在TI.com上面搜索 这些资料就都可以出来 就说这样呢 也可以给大家一个宏观的认识 就说对我们的芯片的安全性的功能 以及它各方面的安全性的性能都有一些的了解 好 这里就是谈到的TI embedded security的这一块 就是我们其实在online 因为现在其实我们TI很多的东西都放在这个网上了 都放在TI.com上 大家其实看到下面这个链接啊 就TI.com/security这一块 这里呢 只要你访问的时候呢 就可以发现TI security的使能器 然后呢 在security的有一些的电子书 然后再你如何去发现一个安全 有安全功能的产品等等 这一块呢 其实说大家在定义产品的时候呢 会非常地有帮助 最后呢 我们来看一下就说 我们现在 首先第一个 安全其实是一个很难的东西 然而安全呢 在做起来呢也比较的复杂 但是其实我们看到是说 在我们这Simplelink这个平台的这个产品呢 以及后续的在role map里面 产品里面呢 我们将它变得越来越简单 就说我们在开发终端产品的时候 各位在开发终端产品的时候 会发现是说 安全原来我在使用的时候 用TI的芯片再希望去enable一下安全性的功能的时候 可以让安全变得这么容易 同时呢 也可以达到很强的安全性 然后再一个就是 通过TI的安全使能器呢 去可以帮助各位 去实现你们的安全measure 来衡量是说 哪一些安全性的功能识你需要的 哪一些安全性的功能在你的产品里面是需要去保护的 然后再一个就说 如果去定义 哪一些的资产 然后呢 它有哪一些的暴露点 然后你这样可以做一个应设 然后再一个就是说 我们可以提供很多的 这种catalog offer的这种processors 就是处理器 以及MCU 我今天主要介绍呢 就是无线这一块的 WIFI 蓝牙 设备机的 这一些的 我们的有一些的安全性功能的这个产品 其实我们也像在其他的MCU MSP432 以及像我们的processor Sitara等等这一些的 我们都提供很强的这种安全性的这一些的功能 大家其实可以访问TI的网站 TI.com/security去访问 然后来了解是说我们TI现在有哪些的产品 是提供这一种的安全性的功能的 然后 最后呢就是说 我们有一个 E2E的论坛 对 无论中文还是英文的都有 大家呢 其实呢 也可以上去提一些的问题 如果大家有一些的需要 也可以提一些安全性的问题去资讯不同的线 然后呢 我们也可以有很多的online的 就是这些文档啊 然后等等 有一些的设计啊 这些其实都可以作为大家的参考 大家可以了解一下 然后呢 如果大家有任何的疑问 其实后续呢 也可以向我们资讯 然后我们也可以帮助大家如何来定义自己的终端产品 在安全性这一块需要用到哪一些安全性的功能 然后 以及如何通过我们的芯片去使用这些安全性的功能

然后我们其实就看到是说

这个不同的我们有非常unique的这个架构

然后其实是从可以三个方面来看它这个

安全性的功能的

首先第一个 软件的方面

就是在file system这一块

我们看到就是说 就是加密

Access control

然后因为我们后面也会提到

在文件系统这一块 就是文件呢 我们会有

访问控制的功能

就是通过token这些来控制文件的访问

然后有Authentication, Bundle的protection

和这种软件的防篡改的这种机制

然后再一个防克隆 对

这一些呢 后面我会再比较细地介绍

然后再有secure的programming Secure Boot

再一个就是Embedded Hardware

就是hardware 就是硬件的加密引擎

然后再有很多的加密的算法

像AES, DES, SHA/MD5, CRC等等

然后再一个 我刚有提到Device-Unique Key

就是这个独一的这对key

然后再调试安全

就是JTAG出厂的时候

如果我们烧录成production的模式

它的JTAG就会被锁住

这样的话就会防止去别人恶意去用JTAG的连上来 去访问我们芯片里面的数据

然后在网络这一块呢

就是Personal和enterprise的加密

这是WIFI的 WIFI标准的这种加密的方式

但是我们是通过硬件去做

硬件去做这一套加密的机制

然后再一个就是socket的数量

在我们这一代芯片里面有很大的提升

可以支持16个套接字

然后再6个SSL套接字

其实我们现在是发现是说

很多客户在开发互联网的WIFI的应用的时候呢

在SSL这一块需求是越来越多

因为我们发现是说

传统的这种纯的TCP或者UDP

比如说再加一个AES的这种加密的形式呢

可能往往觉得是说不是足够的安全

通过SSL这种方式呢

配上这种的非对称的加密方式呢

会更加的安全

然后再一个在芯片里面有内嵌的一个HTTPS的server

并且有默认了很多的网页

然后再一个unique的device ID

就是我前面说到的

这个unique ID 就是这个是可以读出来

来做device ID的

然后再一个就是可信任的

这个更正数的列表 然后再一个root的trust public key

这个可信任的 这各根证书列表什么意思

就是说我们

我们在我们的芯片内部都会维护一个列表

就是 因为我们也知道我们的CA证书

就说在做的时候呢

在验证的时候呢 我们如何去判断这个CA证书是不是我们可信任的

我们在里面有维护 在芯片里面有维护一个列表

然后呢 并且维护了这些根证书的这个vendor

都是在 就是在市面上比较知名的 然后呢都是

可信赖的 这一些的根证书的vendor

然后来我们就在我们的列表里面

所以其实在我们SDK里面大家也看到是说

可以去找了这个文档去介绍这个列表

接下来我们就通过有一个OTA的方式

OTA的这个例子来给大家介绍是说我们提供

多个层面上的安全性

首先第一就是这个硬件的加密

然后再一个就是调试啊 然后等等

还有unique的key啊

然后再一个就secure boot

然后再一个 信任的这个public key

就TI的这个trust public key

然后再有一些secure的socket 等等

就是这有很多的这十几个方面

我们看到就是说 在我们这一整套的流程里面呢

接下来我会给大家介绍 就是说有一些的体系

第一个就是我们看到是说

看到是说在这个我们OTA的例子里面

这是一个OTA的use case

然后呢 我们看到就是说在网络这一块呢

首先第一个很直接的就是WIFI这一块

就是WPA WPA2的这一块

这一块来加密呢 我们因为是用硬件的加密引擎来做

并且呢是在这颗网络处理器里面去做的

而不是说在这个application这边来做

因为其实在WIFI的加密这一块呢

其实是比较消耗CPU资源的

我们就说 有点相当于把offroad的这个MCU的这个资源

这个MCU资源是全部都给application 就是给应用用的

然后呢 把WIFI的加密放在这一块 放在网络处理器这块呢

来去用硬件去做

这样呢 一来安全 二来也可以

减轻这个MCU的load

然后再一个就是在 其实接下来涉及到互联网这一块的了

第一个我们secure的socket

即使SSL的套接字

就是我前面也介绍到就是说基于SSL的链接

这种非对称的

公司要去验证这种加密的算法来做

这样的话呢 可以更安全地去保证这条链

就是说在我家里的路由器 一直到Internet这一块的链路呢

这是可以更安全地去保护的

然后呢 一样的 我们一样是用硬件来做

就像我前面一再强调的

我们并不是通过一个软件库或者一些软件的代码

在MCU这边去实现

我们都是通过硬件来做

就通过硬件来加密这个SSL的链路

然后呢 就是

在路由器到Internet的这一块的 传输的这一段的

这个链路上呢 我们去做加密

然后来保护这一条链路

然后再一个就是

我们在这个 我们有一个TI root trust的public

就说是什么呢

TI的这个 给的这个内容呢 用非对称的这个

非对称的这个密钥呢

对产生的这public key呢

它是硬件维持的这个机制去做的

并且呢是可信任的

就说我们TI在定义这一块呢是有这样一个机制

然后再一个就是说在CA这一块

就是说也是一样的

这时候我们有一个CA的列表

这时候这种第三方的机制的

第三方的机构的列表去验证是说

这个CA是不是说是一个我们可信任的

然后就是通过这一块呢

其实有一定程度上是说

去缩小范围

来验证

这个CA的这个合法性

当然有的客户就问了 有的朋友就会问了

是说 那如果是说网络传输的时候

我是自己产生的这个证书呢

我自己产生的根证书 我自签名的这个证书呢

这个其实在我们SDK里面也提供这样一种选择

就是说你可以去把TI的这个列表呢 去disable掉

然后呢 去用你自己签名的证书去做网络这一块的交互

加密的交互

这也是可以的

我们就是大家可以参考我们的SDK

参考我们的那个开发文档

都是有这样一个介绍的

就如何去把TI的这个catalog list把它disable掉

这样来使用自己的这个根证书

然后在一个就是device ID这一块

这是我前面也有一直在强调是说

就是在服务器上如何通过这个ID来

提现这一个我们终端的这个设备

就是通过这种方式呢

我们独一的device ID去做这种唯一性的检查

然后这一块就是讲到是说我们

在secure key的storage secure content delivery

这一块呢 其实就是讲到整个链路 这个代码呢

如果从上面传下来的时候

在经过了我们这一些的前面所有谈到了

这一些的安全性的功能之后呢

然后再加上这个vendor的protection

就是这个文件做成一个压缩包

在传输的时候 我们也可以去检查它的完整性

然后通过数字签名去检查是说 我的这个vendor的

这个package是不是合法的

来验证这条链路以及这个文件的合法性

是通过这样一个形式来做

然后这个就是说在我们这一块呢

就是有一些的文件系统的保护

就说是通过什么方式呢 也是一样的

硬件的加密 然后再一个就是encrypted这个SPI的flash

你的代码再写入到这个SPI flash里面的image

这样呢 如何保证它是加密的

这个呢 我们就是用我们device的那个

每一个device带来一个key

也是存在芯片里面的

我们其实在芯片里面有很多独一的

ID或者key

就像我前面介绍有个device的UDID

然后还有一对key plan

就是一对的公司钥

其实还有一个key

就是说一个

就是去用来加密这个SPI的flash

然后呢 就是把这个代码写入到这个flash里面去

然后呢 这样来保证是说这个文件系统是完全被加密的

然后呢这个image呢 是不能够被读的

还有一个就是secure boot

secure boot这个其实也是非常的关键

就说我们如何去保证是说我们在SPI的flash里面

它的这个image是合法的

其实我们在boot的时候是会去检查它的完整性

之后去验证

通过在这种方式去验证它这个image是不是合法的

是不是说已经被篡改过了

然后 如果已经被篡改过了是不会boot起来的

然后其实我们看到是说 所有的这些功能呢

我们看到所有的这些安全性的功能呢

其实全都是集成在这一颗芯片里面

我们看到是mutilayer security的这些功能都在这个SLC里面的

虽然我们看起来好像只是这一个终端的这一个节点

但是其实呢 我们是通过这个终端节点里面的这一系列安全性的功能呢

来对整个这一条的链路都进行加密

以及是说做一些安全性的保护

在file system这一块呢

这个是 首先第一个就是防止克隆嘛

防止克隆的意思比较容易理解

就说是什么呢

就比如说别人把你的flash拿走 然后呢把它拷贝出来

然后把它反汇编 或者是说把里面的配置

把里面那一些你的机密数据拿出来的话

这样的话就是说去 如何去防止这种方式呢

就是防止克隆

然后我们看到是说 通常的方式可能是想是说从这个

左边这一个呢PCB 把它放到右边这个PCB来

但是其实我们是发现是说

如果是说像我们用到前面的方式

这种的保护了之后呢

然后呢 它即便是把它拿过来

它同样也是运行不了的

因为为什么呢

我们说到就是说 每个芯片里面都有一个128位独一的key

就是说它是跟这个芯片去绑定

然后即便是换一颗芯片它一样也是运行不了的

这个设备呢 会被锁住

我们看到就说 它完全就会被锁住

不能够再持续地运行

这个就是克隆的保护

然后另外一个就是说是什么呢

就是篡改

篡改是 这个就说可能是大家比较容易忽略的

就是 像我们image的存在这个SPI flash里面

然后呢 如果是说有人去通过某一些的方式

去把它篡改了

然后这个时候其实我们第一个

我们在定义创建这个文件的时候是有一个access token

去可以去定义access token

可以根据不同的 根据这个token来定义

不同的这个访问的权限

然后 另外一个就是说

如果是说有人把这个flash里面文件改了

然后呢 其实我们的 在我们的MCU里面呢

它是可以收到事件 就说这个文件被篡改

这样呢 通过这样一种方式呢

我们是可以去保护我们这里面的文件被篡改之后

我们是可以知道的

然后 还有一个就是secure boot的时候呢

我们去验证这个image的完整性

所以说 这个就说很大程度上我们去保护了

是说 虽然是说这个flash里面进行加密了

但是我们也更多的

更深层次的去保护这个芯片里面的文件 image

它是合法的

然后呢 我们看到是说 在这一块

我们刚刚也有介绍是说 其实在每个环节

如果都需要这一些来保护

都需要是说我们在防止篡改的保护

如果是说被篡改了 我们

它有一个技术 如果是说达到一定的数量的话

它是也是一样的 芯片是会进入一个锁死的状态

是不能够再持续地运行的

所以说 我们在我们的应用程序里面在做的时候呢

就可以去 去做一些的判断

如果是达到那个次数之后呢

就是它这种会锁死

然后 我们就可以 就说来知道是说

判断现在是不是已经在有人在攻击我的设备

所以我们看到是说 端到端的这种安全呢

其实我们看到这个节点 在storage runtime

和transfer的时候呢

都是需要去进行保护的

然后在这一块呢 互联网安全这一块呢

我们是发现是说 我们需要还是需要在定义产品的时候呢

还是需要也需要去定义一些安全性的功能

这个就说在安全这一块呢

我们WIFI的这个产品线呢

在这一块security呢 专门有一个application note

就说这也是在网上的 也有博客等等

也有培训等等

就是说在线的培训

大家其实有兴趣都可以去了解一下

其实在网上只要一搜索 就是在TI.com上面搜索

这些资料就都可以出来

就说这样呢 也可以给大家一个宏观的认识

就说对我们的芯片的安全性的功能

以及它各方面的安全性的性能都有一些的了解

好 这里就是谈到的TI embedded security的这一块

就是我们其实在online

因为现在其实我们TI很多的东西都放在这个网上了

都放在TI.com上

大家其实看到下面这个链接啊

就TI.com/security这一块

这里呢 只要你访问的时候呢

就可以发现TI security的使能器

然后呢 在security的有一些的电子书

然后再你如何去发现一个安全

有安全功能的产品等等

这一块呢 其实说大家在定义产品的时候呢

会非常地有帮助

最后呢 我们来看一下就说

我们现在

首先第一个 安全其实是一个很难的东西

然而安全呢 在做起来呢也比较的复杂

但是其实我们看到是说 在我们这Simplelink这个平台的这个产品呢

以及后续的在role map里面 产品里面呢

我们将它变得越来越简单

就说我们在开发终端产品的时候

各位在开发终端产品的时候

会发现是说 安全原来我在使用的时候

用TI的芯片再希望去enable一下安全性的功能的时候

可以让安全变得这么容易

同时呢 也可以达到很强的安全性

然后再一个就是

通过TI的安全使能器呢

去可以帮助各位 去实现你们的安全measure

来衡量是说 哪一些安全性的功能识你需要的

哪一些安全性的功能在你的产品里面是需要去保护的

然后再一个就说 如果去定义

哪一些的资产 然后呢

它有哪一些的暴露点

然后你这样可以做一个应设

然后再一个就是说

我们可以提供很多的

这种catalog offer的这种processors

就是处理器 以及MCU

我今天主要介绍呢 就是无线这一块的

WIFI 蓝牙 设备机的

这一些的 我们的有一些的安全性功能的这个产品

其实我们也像在其他的MCU MSP432

以及像我们的processor Sitara等等这一些的

我们都提供很强的这种安全性的这一些的功能

大家其实可以访问TI的网站

TI.com/security去访问

然后来了解是说我们TI现在有哪些的产品

是提供这一种的安全性的功能的

然后 最后呢就是说 我们有一个

E2E的论坛

对 无论中文还是英文的都有

大家呢 其实呢 也可以上去提一些的问题

如果大家有一些的需要

也可以提一些安全性的问题去资讯不同的线

然后呢 我们也可以有很多的online的

就是这些文档啊 然后等等

有一些的设计啊

这些其实都可以作为大家的参考

大家可以了解一下

然后呢 如果大家有任何的疑问

其实后续呢 也可以向我们资讯

然后我们也可以帮助大家如何来定义自己的终端产品

在安全性这一块需要用到哪一些安全性的功能

然后 以及如何通过我们的芯片去使用这些安全性的功能

然后我们其实就看到是说 这个不同的我们有非常unique的这个架构 然后其实是从可以三个方面来看它这个 安全性的功能的 首先第一个 软件的方面 就是在file system这一块 我们看到就是说 就是加密 Access control 然后因为我们后面也会提到 在文件系统这一块 就是文件呢 我们会有 访问控制的功能 就是通过token这些来控制文件的访问 然后有Authentication, Bundle的protection 和这种软件的防篡改的这种机制 然后再一个防克隆 对 这一些呢 后面我会再比较细地介绍 然后再有secure的programming Secure Boot 再一个就是Embedded Hardware 就是hardware 就是硬件的加密引擎 然后再有很多的加密的算法 像AES, DES, SHA/MD5, CRC等等 然后再一个 我刚有提到Device-Unique Key 就是这个独一的这对key 然后再调试安全 就是JTAG出厂的时候 如果我们烧录成production的模式 它的JTAG就会被锁住 这样的话就会防止去别人恶意去用JTAG的连上来 去访问我们芯片里面的数据 然后在网络这一块呢 就是Personal和enterprise的加密 这是WIFI的 WIFI标准的这种加密的方式 但是我们是通过硬件去做 硬件去做这一套加密的机制 然后再一个就是socket的数量 在我们这一代芯片里面有很大的提升 可以支持16个套接字 然后再6个SSL套接字 其实我们现在是发现是说 很多客户在开发互联网的WIFI的应用的时候呢 在SSL这一块需求是越来越多 因为我们发现是说 传统的这种纯的TCP或者UDP 比如说再加一个AES的这种加密的形式呢 可能往往觉得是说不是足够的安全 通过SSL这种方式呢 配上这种的非对称的加密方式呢 会更加的安全 然后再一个在芯片里面有内嵌的一个HTTPS的server 并且有默认了很多的网页 然后再一个unique的device ID 就是我前面说到的 这个unique ID 就是这个是可以读出来 来做device ID的 然后再一个就是可信任的 这个更正数的列表 然后再一个root的trust public key 这个可信任的 这各根证书列表什么意思 就是说我们 我们在我们的芯片内部都会维护一个列表 就是 因为我们也知道我们的CA证书 就说在做的时候呢 在验证的时候呢 我们如何去判断这个CA证书是不是我们可信任的 我们在里面有维护 在芯片里面有维护一个列表 然后呢 并且维护了这些根证书的这个vendor 都是在 就是在市面上比较知名的 然后呢都是 可信赖的 这一些的根证书的vendor 然后来我们就在我们的列表里面 所以其实在我们SDK里面大家也看到是说 可以去找了这个文档去介绍这个列表 接下来我们就通过有一个OTA的方式 OTA的这个例子来给大家介绍是说我们提供 多个层面上的安全性 首先第一就是这个硬件的加密 然后再一个就是调试啊 然后等等 还有unique的key啊 然后再一个就secure boot 然后再一个 信任的这个public key 就TI的这个trust public key 然后再有一些secure的socket 等等 就是这有很多的这十几个方面 我们看到就是说 在我们这一整套的流程里面呢 接下来我会给大家介绍 就是说有一些的体系 第一个就是我们看到是说 看到是说在这个我们OTA的例子里面 这是一个OTA的use case 然后呢 我们看到就是说在网络这一块呢 首先第一个很直接的就是WIFI这一块 就是WPA WPA2的这一块 这一块来加密呢 我们因为是用硬件的加密引擎来做 并且呢是在这颗网络处理器里面去做的 而不是说在这个application这边来做 因为其实在WIFI的加密这一块呢 其实是比较消耗CPU资源的 我们就说 有点相当于把offroad的这个MCU的这个资源 这个MCU资源是全部都给application 就是给应用用的 然后呢 把WIFI的加密放在这一块 放在网络处理器这块呢 来去用硬件去做 这样呢 一来安全 二来也可以 减轻这个MCU的load 然后再一个就是在 其实接下来涉及到互联网这一块的了 第一个我们secure的socket 即使SSL的套接字 就是我前面也介绍到就是说基于SSL的链接 这种非对称的 公司要去验证这种加密的算法来做 这样的话呢 可以更安全地去保证这条链 就是说在我家里的路由器 一直到Internet这一块的链路呢 这是可以更安全地去保护的 然后呢 一样的 我们一样是用硬件来做 就像我前面一再强调的 我们并不是通过一个软件库或者一些软件的代码 在MCU这边去实现 我们都是通过硬件来做 就通过硬件来加密这个SSL的链路 然后呢 就是 在路由器到Internet的这一块的 传输的这一段的 这个链路上呢 我们去做加密 然后来保护这一条链路 然后再一个就是 我们在这个 我们有一个TI root trust的public 就说是什么呢 TI的这个 给的这个内容呢 用非对称的这个 非对称的这个密钥呢 对产生的这public key呢 它是硬件维持的这个机制去做的 并且呢是可信任的 就说我们TI在定义这一块呢是有这样一个机制 然后再一个就是说在CA这一块 就是说也是一样的 这时候我们有一个CA的列表 这时候这种第三方的机制的 第三方的机构的列表去验证是说 这个CA是不是说是一个我们可信任的 然后就是通过这一块呢 其实有一定程度上是说 去缩小范围 来验证 这个CA的这个合法性 当然有的客户就问了 有的朋友就会问了 是说 那如果是说网络传输的时候 我是自己产生的这个证书呢 我自己产生的根证书 我自签名的这个证书呢 这个其实在我们SDK里面也提供这样一种选择 就是说你可以去把TI的这个列表呢 去disable掉 然后呢 去用你自己签名的证书去做网络这一块的交互 加密的交互 这也是可以的 我们就是大家可以参考我们的SDK 参考我们的那个开发文档 都是有这样一个介绍的 就如何去把TI的这个catalog list把它disable掉 这样来使用自己的这个根证书 然后在一个就是device ID这一块 这是我前面也有一直在强调是说 就是在服务器上如何通过这个ID来 提现这一个我们终端的这个设备 就是通过这种方式呢 我们独一的device ID去做这种唯一性的检查 然后这一块就是讲到是说我们 在secure key的storage secure content delivery 这一块呢 其实就是讲到整个链路 这个代码呢 如果从上面传下来的时候 在经过了我们这一些的前面所有谈到了 这一些的安全性的功能之后呢 然后再加上这个vendor的protection 就是这个文件做成一个压缩包 在传输的时候 我们也可以去检查它的完整性 然后通过数字签名去检查是说 我的这个vendor的 这个package是不是合法的 来验证这条链路以及这个文件的合法性 是通过这样一个形式来做 然后这个就是说在我们这一块呢 就是有一些的文件系统的保护 就说是通过什么方式呢 也是一样的 硬件的加密 然后再一个就是encrypted这个SPI的flash 你的代码再写入到这个SPI flash里面的image 这样呢 如何保证它是加密的 这个呢 我们就是用我们device的那个 每一个device带来一个key 也是存在芯片里面的 我们其实在芯片里面有很多独一的 ID或者key 就像我前面介绍有个device的UDID 然后还有一对key plan 就是一对的公司钥 其实还有一个key 就是说一个 就是去用来加密这个SPI的flash 然后呢 就是把这个代码写入到这个flash里面去 然后呢 这样来保证是说这个文件系统是完全被加密的 然后呢这个image呢 是不能够被读的 还有一个就是secure boot secure boot这个其实也是非常的关键 就说我们如何去保证是说我们在SPI的flash里面 它的这个image是合法的 其实我们在boot的时候是会去检查它的完整性 之后去验证 通过在这种方式去验证它这个image是不是合法的 是不是说已经被篡改过了 然后 如果已经被篡改过了是不会boot起来的 然后其实我们看到是说 所有的这些功能呢 我们看到所有的这些安全性的功能呢 其实全都是集成在这一颗芯片里面 我们看到是mutilayer security的这些功能都在这个SLC里面的 虽然我们看起来好像只是这一个终端的这一个节点 但是其实呢 我们是通过这个终端节点里面的这一系列安全性的功能呢 来对整个这一条的链路都进行加密 以及是说做一些安全性的保护 在file system这一块呢 这个是 首先第一个就是防止克隆嘛 防止克隆的意思比较容易理解 就说是什么呢 就比如说别人把你的flash拿走 然后呢把它拷贝出来 然后把它反汇编 或者是说把里面的配置 把里面那一些你的机密数据拿出来的话 这样的话就是说去 如何去防止这种方式呢 就是防止克隆 然后我们看到是说 通常的方式可能是想是说从这个 左边这一个呢PCB 把它放到右边这个PCB来 但是其实我们是发现是说 如果是说像我们用到前面的方式 这种的保护了之后呢 然后呢 它即便是把它拿过来 它同样也是运行不了的 因为为什么呢 我们说到就是说 每个芯片里面都有一个128位独一的key 就是说它是跟这个芯片去绑定 然后即便是换一颗芯片它一样也是运行不了的 这个设备呢 会被锁住 我们看到就说 它完全就会被锁住 不能够再持续地运行 这个就是克隆的保护 然后另外一个就是说是什么呢 就是篡改 篡改是 这个就说可能是大家比较容易忽略的 就是 像我们image的存在这个SPI flash里面 然后呢 如果是说有人去通过某一些的方式 去把它篡改了 然后这个时候其实我们第一个 我们在定义创建这个文件的时候是有一个access token 去可以去定义access token 可以根据不同的 根据这个token来定义 不同的这个访问的权限 然后 另外一个就是说 如果是说有人把这个flash里面文件改了 然后呢 其实我们的 在我们的MCU里面呢 它是可以收到事件 就说这个文件被篡改 这样呢 通过这样一种方式呢 我们是可以去保护我们这里面的文件被篡改之后 我们是可以知道的 然后 还有一个就是secure boot的时候呢 我们去验证这个image的完整性 所以说 这个就说很大程度上我们去保护了 是说 虽然是说这个flash里面进行加密了 但是我们也更多的 更深层次的去保护这个芯片里面的文件 image 它是合法的 然后呢 我们看到是说 在这一块 我们刚刚也有介绍是说 其实在每个环节 如果都需要这一些来保护 都需要是说我们在防止篡改的保护 如果是说被篡改了 我们 它有一个技术 如果是说达到一定的数量的话 它是也是一样的 芯片是会进入一个锁死的状态 是不能够再持续地运行的 所以说 我们在我们的应用程序里面在做的时候呢 就可以去 去做一些的判断 如果是达到那个次数之后呢 就是它这种会锁死 然后 我们就可以 就说来知道是说 判断现在是不是已经在有人在攻击我的设备 所以我们看到是说 端到端的这种安全呢 其实我们看到这个节点 在storage runtime 和transfer的时候呢 都是需要去进行保护的 然后在这一块呢 互联网安全这一块呢 我们是发现是说 我们需要还是需要在定义产品的时候呢 还是需要也需要去定义一些安全性的功能 这个就说在安全这一块呢 我们WIFI的这个产品线呢 在这一块security呢 专门有一个application note 就说这也是在网上的 也有博客等等 也有培训等等 就是说在线的培训 大家其实有兴趣都可以去了解一下 其实在网上只要一搜索 就是在TI.com上面搜索 这些资料就都可以出来 就说这样呢 也可以给大家一个宏观的认识 就说对我们的芯片的安全性的功能 以及它各方面的安全性的性能都有一些的了解 好 这里就是谈到的TI embedded security的这一块 就是我们其实在online 因为现在其实我们TI很多的东西都放在这个网上了 都放在TI.com上 大家其实看到下面这个链接啊 就TI.com/security这一块 这里呢 只要你访问的时候呢 就可以发现TI security的使能器 然后呢 在security的有一些的电子书 然后再你如何去发现一个安全 有安全功能的产品等等 这一块呢 其实说大家在定义产品的时候呢 会非常地有帮助 最后呢 我们来看一下就说 我们现在 首先第一个 安全其实是一个很难的东西 然而安全呢 在做起来呢也比较的复杂 但是其实我们看到是说 在我们这Simplelink这个平台的这个产品呢 以及后续的在role map里面 产品里面呢 我们将它变得越来越简单 就说我们在开发终端产品的时候 各位在开发终端产品的时候 会发现是说 安全原来我在使用的时候 用TI的芯片再希望去enable一下安全性的功能的时候 可以让安全变得这么容易 同时呢 也可以达到很强的安全性 然后再一个就是 通过TI的安全使能器呢 去可以帮助各位 去实现你们的安全measure 来衡量是说 哪一些安全性的功能识你需要的 哪一些安全性的功能在你的产品里面是需要去保护的 然后再一个就说 如果去定义 哪一些的资产 然后呢 它有哪一些的暴露点 然后你这样可以做一个应设 然后再一个就是说 我们可以提供很多的 这种catalog offer的这种processors 就是处理器 以及MCU 我今天主要介绍呢 就是无线这一块的 WIFI 蓝牙 设备机的 这一些的 我们的有一些的安全性功能的这个产品 其实我们也像在其他的MCU MSP432 以及像我们的processor Sitara等等这一些的 我们都提供很强的这种安全性的这一些的功能 大家其实可以访问TI的网站 TI.com/security去访问 然后来了解是说我们TI现在有哪些的产品 是提供这一种的安全性的功能的 然后 最后呢就是说 我们有一个 E2E的论坛 对 无论中文还是英文的都有 大家呢 其实呢 也可以上去提一些的问题 如果大家有一些的需要 也可以提一些安全性的问题去资讯不同的线 然后呢 我们也可以有很多的online的 就是这些文档啊 然后等等 有一些的设计啊 这些其实都可以作为大家的参考 大家可以了解一下 然后呢 如果大家有任何的疑问 其实后续呢 也可以向我们资讯 然后我们也可以帮助大家如何来定义自己的终端产品 在安全性这一块需要用到哪一些安全性的功能 然后 以及如何通过我们的芯片去使用这些安全性的功能

然后我们其实就看到是说

这个不同的我们有非常unique的这个架构

然后其实是从可以三个方面来看它这个

安全性的功能的

首先第一个 软件的方面

就是在file system这一块

我们看到就是说 就是加密

Access control

然后因为我们后面也会提到

在文件系统这一块 就是文件呢 我们会有

访问控制的功能

就是通过token这些来控制文件的访问

然后有Authentication, Bundle的protection

和这种软件的防篡改的这种机制

然后再一个防克隆 对

这一些呢 后面我会再比较细地介绍

然后再有secure的programming Secure Boot

再一个就是Embedded Hardware

就是hardware 就是硬件的加密引擎

然后再有很多的加密的算法

像AES, DES, SHA/MD5, CRC等等

然后再一个 我刚有提到Device-Unique Key

就是这个独一的这对key

然后再调试安全

就是JTAG出厂的时候

如果我们烧录成production的模式

它的JTAG就会被锁住

这样的话就会防止去别人恶意去用JTAG的连上来 去访问我们芯片里面的数据

然后在网络这一块呢

就是Personal和enterprise的加密

这是WIFI的 WIFI标准的这种加密的方式

但是我们是通过硬件去做

硬件去做这一套加密的机制

然后再一个就是socket的数量

在我们这一代芯片里面有很大的提升

可以支持16个套接字

然后再6个SSL套接字

其实我们现在是发现是说

很多客户在开发互联网的WIFI的应用的时候呢

在SSL这一块需求是越来越多

因为我们发现是说

传统的这种纯的TCP或者UDP

比如说再加一个AES的这种加密的形式呢

可能往往觉得是说不是足够的安全

通过SSL这种方式呢

配上这种的非对称的加密方式呢

会更加的安全

然后再一个在芯片里面有内嵌的一个HTTPS的server

并且有默认了很多的网页

然后再一个unique的device ID

就是我前面说到的

这个unique ID 就是这个是可以读出来

来做device ID的

然后再一个就是可信任的

这个更正数的列表 然后再一个root的trust public key

这个可信任的 这各根证书列表什么意思

就是说我们

我们在我们的芯片内部都会维护一个列表

就是 因为我们也知道我们的CA证书

就说在做的时候呢

在验证的时候呢 我们如何去判断这个CA证书是不是我们可信任的

我们在里面有维护 在芯片里面有维护一个列表

然后呢 并且维护了这些根证书的这个vendor

都是在 就是在市面上比较知名的 然后呢都是

可信赖的 这一些的根证书的vendor

然后来我们就在我们的列表里面

所以其实在我们SDK里面大家也看到是说

可以去找了这个文档去介绍这个列表

接下来我们就通过有一个OTA的方式

OTA的这个例子来给大家介绍是说我们提供

多个层面上的安全性

首先第一就是这个硬件的加密

然后再一个就是调试啊 然后等等

还有unique的key啊

然后再一个就secure boot

然后再一个 信任的这个public key

就TI的这个trust public key

然后再有一些secure的socket 等等

就是这有很多的这十几个方面

我们看到就是说 在我们这一整套的流程里面呢

接下来我会给大家介绍 就是说有一些的体系

第一个就是我们看到是说

看到是说在这个我们OTA的例子里面

这是一个OTA的use case

然后呢 我们看到就是说在网络这一块呢

首先第一个很直接的就是WIFI这一块

就是WPA WPA2的这一块

这一块来加密呢 我们因为是用硬件的加密引擎来做

并且呢是在这颗网络处理器里面去做的

而不是说在这个application这边来做

因为其实在WIFI的加密这一块呢

其实是比较消耗CPU资源的

我们就说 有点相当于把offroad的这个MCU的这个资源

这个MCU资源是全部都给application 就是给应用用的

然后呢 把WIFI的加密放在这一块 放在网络处理器这块呢

来去用硬件去做

这样呢 一来安全 二来也可以

减轻这个MCU的load

然后再一个就是在 其实接下来涉及到互联网这一块的了

第一个我们secure的socket

即使SSL的套接字

就是我前面也介绍到就是说基于SSL的链接

这种非对称的

公司要去验证这种加密的算法来做

这样的话呢 可以更安全地去保证这条链

就是说在我家里的路由器 一直到Internet这一块的链路呢

这是可以更安全地去保护的

然后呢 一样的 我们一样是用硬件来做

就像我前面一再强调的

我们并不是通过一个软件库或者一些软件的代码

在MCU这边去实现

我们都是通过硬件来做

就通过硬件来加密这个SSL的链路

然后呢 就是

在路由器到Internet的这一块的 传输的这一段的

这个链路上呢 我们去做加密

然后来保护这一条链路

然后再一个就是

我们在这个 我们有一个TI root trust的public

就说是什么呢

TI的这个 给的这个内容呢 用非对称的这个

非对称的这个密钥呢

对产生的这public key呢

它是硬件维持的这个机制去做的

并且呢是可信任的

就说我们TI在定义这一块呢是有这样一个机制

然后再一个就是说在CA这一块

就是说也是一样的

这时候我们有一个CA的列表

这时候这种第三方的机制的

第三方的机构的列表去验证是说

这个CA是不是说是一个我们可信任的

然后就是通过这一块呢

其实有一定程度上是说

去缩小范围

来验证

这个CA的这个合法性

当然有的客户就问了 有的朋友就会问了

是说 那如果是说网络传输的时候

我是自己产生的这个证书呢

我自己产生的根证书 我自签名的这个证书呢

这个其实在我们SDK里面也提供这样一种选择

就是说你可以去把TI的这个列表呢 去disable掉

然后呢 去用你自己签名的证书去做网络这一块的交互

加密的交互

这也是可以的

我们就是大家可以参考我们的SDK

参考我们的那个开发文档

都是有这样一个介绍的

就如何去把TI的这个catalog list把它disable掉

这样来使用自己的这个根证书

然后在一个就是device ID这一块

这是我前面也有一直在强调是说

就是在服务器上如何通过这个ID来

提现这一个我们终端的这个设备

就是通过这种方式呢

我们独一的device ID去做这种唯一性的检查

然后这一块就是讲到是说我们

在secure key的storage secure content delivery

这一块呢 其实就是讲到整个链路 这个代码呢

如果从上面传下来的时候

在经过了我们这一些的前面所有谈到了

这一些的安全性的功能之后呢

然后再加上这个vendor的protection

就是这个文件做成一个压缩包

在传输的时候 我们也可以去检查它的完整性

然后通过数字签名去检查是说 我的这个vendor的

这个package是不是合法的

来验证这条链路以及这个文件的合法性

是通过这样一个形式来做

然后这个就是说在我们这一块呢

就是有一些的文件系统的保护

就说是通过什么方式呢 也是一样的

硬件的加密 然后再一个就是encrypted这个SPI的flash

你的代码再写入到这个SPI flash里面的image

这样呢 如何保证它是加密的

这个呢 我们就是用我们device的那个

每一个device带来一个key

也是存在芯片里面的

我们其实在芯片里面有很多独一的

ID或者key

就像我前面介绍有个device的UDID

然后还有一对key plan

就是一对的公司钥

其实还有一个key

就是说一个

就是去用来加密这个SPI的flash

然后呢 就是把这个代码写入到这个flash里面去

然后呢 这样来保证是说这个文件系统是完全被加密的

然后呢这个image呢 是不能够被读的

还有一个就是secure boot

secure boot这个其实也是非常的关键

就说我们如何去保证是说我们在SPI的flash里面

它的这个image是合法的

其实我们在boot的时候是会去检查它的完整性

之后去验证

通过在这种方式去验证它这个image是不是合法的

是不是说已经被篡改过了

然后 如果已经被篡改过了是不会boot起来的

然后其实我们看到是说 所有的这些功能呢

我们看到所有的这些安全性的功能呢

其实全都是集成在这一颗芯片里面

我们看到是mutilayer security的这些功能都在这个SLC里面的

虽然我们看起来好像只是这一个终端的这一个节点

但是其实呢 我们是通过这个终端节点里面的这一系列安全性的功能呢

来对整个这一条的链路都进行加密

以及是说做一些安全性的保护

在file system这一块呢

这个是 首先第一个就是防止克隆嘛

防止克隆的意思比较容易理解

就说是什么呢

就比如说别人把你的flash拿走 然后呢把它拷贝出来

然后把它反汇编 或者是说把里面的配置

把里面那一些你的机密数据拿出来的话

这样的话就是说去 如何去防止这种方式呢

就是防止克隆

然后我们看到是说 通常的方式可能是想是说从这个

左边这一个呢PCB 把它放到右边这个PCB来

但是其实我们是发现是说

如果是说像我们用到前面的方式

这种的保护了之后呢

然后呢 它即便是把它拿过来

它同样也是运行不了的

因为为什么呢

我们说到就是说 每个芯片里面都有一个128位独一的key

就是说它是跟这个芯片去绑定

然后即便是换一颗芯片它一样也是运行不了的

这个设备呢 会被锁住

我们看到就说 它完全就会被锁住

不能够再持续地运行

这个就是克隆的保护

然后另外一个就是说是什么呢

就是篡改

篡改是 这个就说可能是大家比较容易忽略的

就是 像我们image的存在这个SPI flash里面

然后呢 如果是说有人去通过某一些的方式

去把它篡改了

然后这个时候其实我们第一个

我们在定义创建这个文件的时候是有一个access token

去可以去定义access token

可以根据不同的 根据这个token来定义

不同的这个访问的权限

然后 另外一个就是说

如果是说有人把这个flash里面文件改了

然后呢 其实我们的 在我们的MCU里面呢

它是可以收到事件 就说这个文件被篡改

这样呢 通过这样一种方式呢

我们是可以去保护我们这里面的文件被篡改之后

我们是可以知道的

然后 还有一个就是secure boot的时候呢

我们去验证这个image的完整性

所以说 这个就说很大程度上我们去保护了

是说 虽然是说这个flash里面进行加密了

但是我们也更多的

更深层次的去保护这个芯片里面的文件 image

它是合法的

然后呢 我们看到是说 在这一块

我们刚刚也有介绍是说 其实在每个环节

如果都需要这一些来保护

都需要是说我们在防止篡改的保护

如果是说被篡改了 我们

它有一个技术 如果是说达到一定的数量的话

它是也是一样的 芯片是会进入一个锁死的状态

是不能够再持续地运行的

所以说 我们在我们的应用程序里面在做的时候呢

就可以去 去做一些的判断

如果是达到那个次数之后呢

就是它这种会锁死

然后 我们就可以 就说来知道是说

判断现在是不是已经在有人在攻击我的设备

所以我们看到是说 端到端的这种安全呢

其实我们看到这个节点 在storage runtime

和transfer的时候呢

都是需要去进行保护的

然后在这一块呢 互联网安全这一块呢

我们是发现是说 我们需要还是需要在定义产品的时候呢

还是需要也需要去定义一些安全性的功能

这个就说在安全这一块呢

我们WIFI的这个产品线呢

在这一块security呢 专门有一个application note

就说这也是在网上的 也有博客等等

也有培训等等

就是说在线的培训

大家其实有兴趣都可以去了解一下

其实在网上只要一搜索 就是在TI.com上面搜索

这些资料就都可以出来

就说这样呢 也可以给大家一个宏观的认识

就说对我们的芯片的安全性的功能

以及它各方面的安全性的性能都有一些的了解

好 这里就是谈到的TI embedded security的这一块

就是我们其实在online

因为现在其实我们TI很多的东西都放在这个网上了

都放在TI.com上

大家其实看到下面这个链接啊

就TI.com/security这一块

这里呢 只要你访问的时候呢

就可以发现TI security的使能器

然后呢 在security的有一些的电子书

然后再你如何去发现一个安全

有安全功能的产品等等

这一块呢 其实说大家在定义产品的时候呢

会非常地有帮助

最后呢 我们来看一下就说

我们现在

首先第一个 安全其实是一个很难的东西

然而安全呢 在做起来呢也比较的复杂

但是其实我们看到是说 在我们这Simplelink这个平台的这个产品呢

以及后续的在role map里面 产品里面呢

我们将它变得越来越简单

就说我们在开发终端产品的时候

各位在开发终端产品的时候

会发现是说 安全原来我在使用的时候

用TI的芯片再希望去enable一下安全性的功能的时候

可以让安全变得这么容易

同时呢 也可以达到很强的安全性

然后再一个就是

通过TI的安全使能器呢

去可以帮助各位 去实现你们的安全measure

来衡量是说 哪一些安全性的功能识你需要的

哪一些安全性的功能在你的产品里面是需要去保护的

然后再一个就说 如果去定义

哪一些的资产 然后呢

它有哪一些的暴露点

然后你这样可以做一个应设

然后再一个就是说

我们可以提供很多的

这种catalog offer的这种processors

就是处理器 以及MCU

我今天主要介绍呢 就是无线这一块的

WIFI 蓝牙 设备机的

这一些的 我们的有一些的安全性功能的这个产品

其实我们也像在其他的MCU MSP432

以及像我们的processor Sitara等等这一些的

我们都提供很强的这种安全性的这一些的功能

大家其实可以访问TI的网站

TI.com/security去访问

然后来了解是说我们TI现在有哪些的产品

是提供这一种的安全性的功能的

然后 最后呢就是说 我们有一个

E2E的论坛

对 无论中文还是英文的都有

大家呢 其实呢 也可以上去提一些的问题

如果大家有一些的需要

也可以提一些安全性的问题去资讯不同的线

然后呢 我们也可以有很多的online的

就是这些文档啊 然后等等

有一些的设计啊

这些其实都可以作为大家的参考

大家可以了解一下

然后呢 如果大家有任何的疑问

其实后续呢 也可以向我们资讯

然后我们也可以帮助大家如何来定义自己的终端产品

在安全性这一块需要用到哪一些安全性的功能

然后 以及如何通过我们的芯片去使用这些安全性的功能

手机看

扫码用手机观看

视频简介

视频简介

SimpleLink系列产品的安全性介绍5

所属课程:SimpleLink系列产品的安全性介绍

发布时间:2018.08.02

视频集数:5

本节视频时长:00:19:12

主要介绍SimpleLink系列产品的安全性。

未学习 SimpleLink系列产品的安全性介绍1

未学习 SimpleLink系列产品的安全性介绍1

未学习 SimpleLink系列产品的安全性介绍2

未学习 SimpleLink系列产品的安全性介绍2

未学习 SimpleLink系列产品的安全性介绍3

未学习 SimpleLink系列产品的安全性介绍3

未学习 SimpleLink系列产品的安全性介绍4

未学习 SimpleLink系列产品的安全性介绍4

未学习 SimpleLink系列产品的安全性介绍5

未学习 SimpleLink系列产品的安全性介绍5