基于 Arm 的微控制器

最新课程

- 电源认证-线上直播答疑-第1期

- TI 高精度实验室 - 数据转换器:使用精密ADC测量RTD

- 如何利用高速比较器优化系统设计

- TPS546D24S 和 TPSM8S6C24 中的扩展安全功能

- TI 高精度实验室 - 仪表放大器

- 高侧开关深入研讨

- TI 高精度实验室 - 微控制器 (MCU)

- TI 高精度实验室 - CPU内核

- 三种直流/直流控制模式的实际比较

- 电源多路复用器深度培训

热门课程

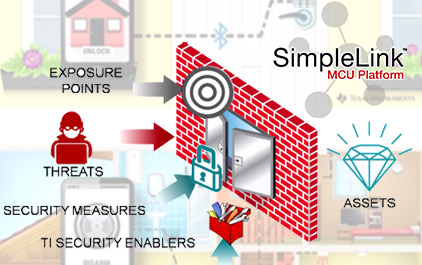

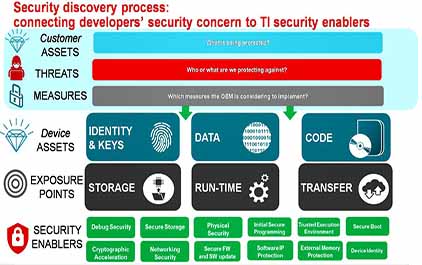

SimpleLink系列产品的安全性介绍4

好 最后我们就来看一些例子

看一些的例子

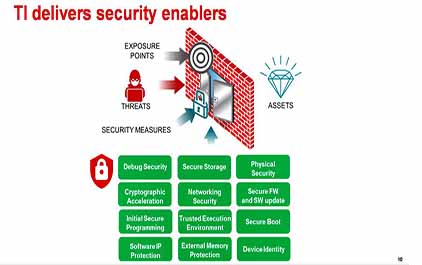

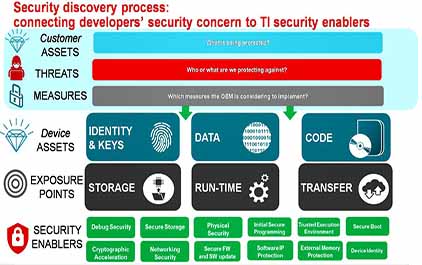

就是说在安全性这一块

功能的TI的芯片

有哪些的安全性的功能

以及如何去认识它们

首先第一个

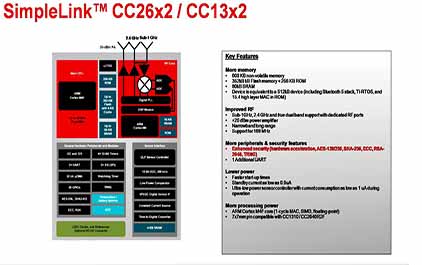

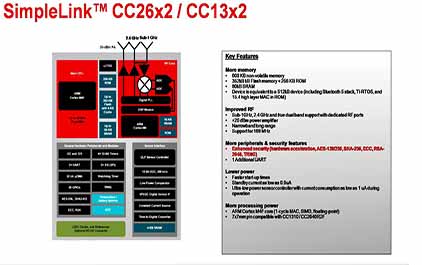

就是我们在CC26X2

或CC13X2这一块

第一个就是我们看到是说

其实我们在我们这一代芯片里面

其实是有三个和

首先第一个M3

是给到应用程序去用的

然后再一个就是有一个F的和

还有一个(英文)

然后其实我们在这一块

提到这个安全性方面

MCU的安全性方面

我们其实很大程度上是在这里

我这里有标红的这一些的功能

然后就是说更强的

安全的加密的这些引擎

然后通过硬件的加密

然后有AES

128 256位的

然后还有像256的

ECC的SA的

以及随机数产生器

当然就是我们其实也发现说

跟我们上一代的产品来比的话

其实安全性也有很大的加强

就我们上一代像(听不清)

或者BRE的产品这一块

和(英文)的产品这一块

在MCU加密这一块

有很大的增强

像我们之前

只是支持ASEMI28

其实我们在现有的产品

我们去看到是说

在安全性的增强性的功能这一块

我们其实是有很大的提升的

后续各位如果是在

开发产品的过程当中

在选用我们新的

这一代平台的芯片的时候

也可以去说对我这里

标出的这一些的安全性的功能

也做一些的了解

因为即便是说

我们可能现在还不是太了解

其实这都是标准的一些

安全性的功能的术语

然后其实也可以去了解一下

其实这一块对我们做产品定义

以及我们做产品开发的时候

是很有帮助的

然后我们产品开发出来时候

在安全性这一块的卖点

也是比较容易去体现

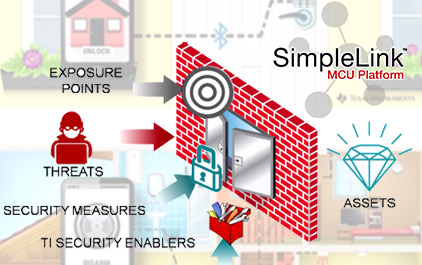

另外一个就是说

在BIE协议站这一块的

首先我们其实是看到是说

在这边我们看到(英文)这一块

像door lock就是门锁

以及一些烟雾报警器

以及其他的像有一些的

智能家居的应用

即便是有一些可能可穿戴的应用

那同样是说在安全这一块

现在也有越来越强烈的需求

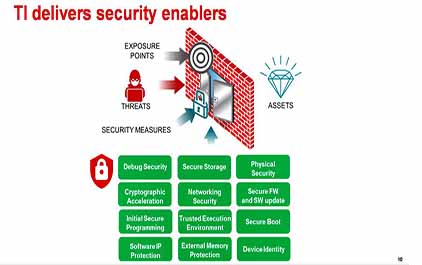

然后首先第一个就是说

它有一些(英文)就是安全性的连接

就是说可能很多

有一些通过这种被动的窃听的

这种的攻击

然后还有一些是说

比如说有一些配对的时候

认证的方法机制的时候

也可以来我们有一些的加强

有一些去保护

然后再一个就是说

ECD的这种算法

然后还有一个就是

AES128位的这种加密

这是在现有的BIE协议站里面

然后再一个就是说

有一些方式去保护

我们的这种(英文)的地址

然后它可以不断的

去使用随机数来生成

然后来保护设备不被(英文)

然后有一些

当然这个是这里有提到是说

之前的有一些的(英文)

它是让(英文)的实现的方面

有一些(英文)也去(英文)了

我们现在来BI协议上

然后再要提升有一些(英文)的有效性

来就是说排除掉一些

不想去连接的设备

然后再一个就是

也可以使用白名单

然后去加强这个BRE

这一块的安全性

然后在我们的15.4

因为我刚刚现在提到的

基本上都是软件方面的

在15.4这一块协议这

我们也是从这中间的看到是说

因为15.4的协议上

我们现在那里也有定义(英文)的加密

然后有这种(英文)

就是说MIC的这种(英文)

去验证这个(英文)的完整性

同时用AES去进行加密

当然如果是说

这是我也介绍到是说这两块

BRE和15.4的协议上

这两块软件方面的这种保护

如果是说各位

譬如说有在开发这种私有的

或者是一些其他私有的

网络方面的这种应用的时候

那一样的

有可能还可以选择更强的

比如说我们AES的

这种256的

或者是非对称这种加密的方式

都是可以的

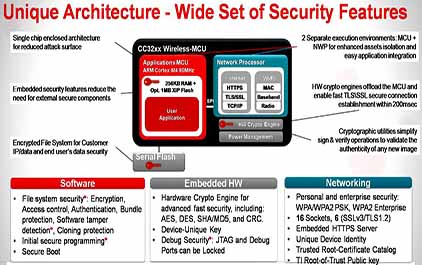

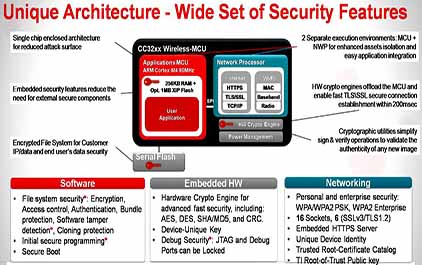

好 下面我们就会花一些的篇幅

来介绍一下

我们在wifi这一块的

这一块是(英文)

就是说我们在

我们现有的CC3220的

这个安全性这一块

我们能够提供哪些安全性的功能

因为这一块我们其实发现是说

特别是在wifi这个领域

我们发现是说

就是现在市场对于安全的功能

这个诉求越来越强

以前可能大家没有那么重视

现在我们

因为wifi就像我前面说

可能很多时候

你是直接连家里的路由器的

那是比较容易去被攻击的

然后这一块

我们接下来来过一下这个细节

首先第一个我们看到左边

这是wifi的安全

就是说我连家里的路由器

然后我需要

有哪一些的安全性的功能

其实看我们现有的WPA2的(英文)

当然WEP我们其实也是支持

只是说在这里没有列出来

然后我们还支持WPA2的(英文)

还有WPS80201X

下面这些EAP的这些算法

其实我们都是支持的

这是这一块

然后右边这一块

就是在传输层的

这一块的安全性这一块的

我们的加密方式等等

这块就是我们看到是说

因为都是用硬件的加密

并且我们在SEA建立连接

然后在系统启动

加上wifi连上SEA连接

都可以达到200个毫秒

就可以把这所有的过程都完成

然后我们如果是在

传统的wifi的应用里面呢

达到这么快的速度这是不可能的

首先第一个

我们其实前面有一张图可以看到

这是一个IOT的note

就是说是一个IOT的节点

我们现在把它量化出来

就是说换成一张PCB的图

就是看到是说

我们的PCB然后连接到路由器

然后再连到云端

然后这一块

我们可以提供多个层面

我们看到(英文)

意思就是我们多层的

这种安全性的这个考量

然后它的功能也是非常的完善

然后我们来看一下

首先第一个就是说隔离的

就是完全隔离的运行的环境

我们看到右边

是我们的网络处理器

可能接触过我们这个wifi的

这个芯片的同事

可能之前都有一点的了解

就是我们其实是双核架构

右边这个叫网络处理器

然后左边这个是一个M4的核

这个是纯粹给应用用的就(音译)用的

然后这是两个完全独立的环境

然后再我们看到下面有个(英文)

这是完全独立的环境

这样可以一定程度上保证是说

我这两个核没有去

它没有去共享任何的RAM

任何的Room

任何这些的运行空间

都没有去共享

这样就是说去保证它的安全性

完全是说特别在网络处理这一块

它是完全可信任的环境

因为它的这些代码

都是在(英文)里面去运行的

所以说我们发现是说在这一块

我们其实是下了很多功夫

去保护这一块的

代码的运行的安全性

再一个就是说在硬件的加速上面

硬件加速就是其实很关键

就是这些加密的算法

来加密引擎了

首先我们看到是说AES(英文)PK

和T20机制的

随机数产生器等等这一块

我们其实看到是说

我们全部都是通过硬件去做的

而不是说通过只是在(英文)这边

有一个软件的库去做

这个我们觉得在(英文)这边

通过软件的库去做

这种方式我们觉得可能

在安全性这一块

是需要打一个折扣的

我们纯粹的是通过硬件去做

另外一个就是说加密的(英文)

就是加密的存储

在这一块我们其实是

主要是针对这个外挂的(英文)

再就是去进行了完成

把整个(英文)都进行加密

因为那样的话

如果是说这个(英文)被吹下来

换到另外一个板子上

或者换到另外一个

CC32的芯片上

那也是是不能运行的

因为它与这CC32的新品芯片

进行了绑定

所以说在这一块

我们其实也做了很多的工作

然后下一个就是(英文)跟(英文)

这是什么意思

就是说(英文)时候

(英文)在运行或者做

OTA升级的时候

我们其实看到是说做(英文)

它是一个(英文)班斗的形式

(英文)形式是说什么

就是把很多东西都绑在

就是说压成一个压缩包来做的

首先第一个就是(英文)

然后另外一个就是我们的(英文)

然后还有一些证书

就客户的证书

然后还有比如说

客户的一些配置文件

然后还有一些比如说网页的部分

然后或者是其他的一些

用户的文件等等

然后这个其实都可以

你都可以把它打包

压缩成一个压缩包

然后放到你的云服务器上面

然后这样在下载的时候

就是说一次性

就可以把它全都升级了

不需要是就说一个一个

比如(英文)是一个

配置文件是一个等等

你只是需要把它压成一个

(英文)式的压缩包放在云服务器上

并且这个在就是说你如何去担心

大家可能有个担心

如果是说我这个压缩包

被人篡改了

在云服务器端

如何去做到保护

这一点我们其实看到是说他有去(英文)

然后还有一个就是说是可以通过

就是这种我们自己提供的证书

去做验证的去做认证

是说这个(英文)是不是被篡改过

或者是说被修改过

然后我们去通过我们的数字签名

去做这样一件事情

然后验证完成之后才会去(英文)

才会去下载

并且把它烧录进去

在烧录的过程当中

也是加密之后才烧录的

然后在最后才去激活并测试

如果是说失败了 测试失败

他会(英文)到前面的一个(英文)去

然后呢如果是测试成功

然后才会去(英文)

就说(英文)就是说才会去(英文)

(英文)之后才成为把新的(英文)

就要去运行起来

所以这个我们其实看到

(英文)这一块

其实我们是发现其实是很有用的

就是他这个如果是说别人

比如说你没有这一块的

(英文)和这个数字签名的

这个验证的时候

你会发现如果是说有黑客

他在你这个数据在互联网上

在网络传输的时候他给你窜改了

他有可能就是把你的那个

页面截图改了

然后也有可能就说

改了你的配置文件

这些其实是都有可能

但如果通过这种方式

他有办法去验证它的完整合法性

就说这整个压缩包的合法性

再一个就是(英文)ID

(英文)ID我们是分为两个方面

第一个就是叫做UDID的部分

UDID这个是存在芯片里面

每个芯片出厂的时候

它都有自己的UDID

并且这个UDID用户

是可以读得出来的 是只读的

然后有的客户或许会问是说

这个我也可以用mac地址去做

mac地址我的理解是说

mac地址会有什么样一个限制

因为mac地址其实

在很多芯片里面的mac地址

它是可以更改的 对

如果它是可以更改的话

往往这个时候

就会有一些的问题在

如果它可以更改

就是说如果被别人篡改了

那你读出来mac地址

就是改过之后的

但是如果是说你用UDID

这个在芯片里面

我们存在芯片内部的

UDID它是唯一的

每个芯片出厂都是不一样的

你拿它来做你的ID

就说是不担心

就说这个芯片里面的这个ID

是不担心去被篡改的

然后再一个

其实我觉得更重要的是(英文)

我们看到这也是(英文)

就是说我们芯片

每个芯片在出厂的时候

在芯片里面都有一对(英文)

就是一对的公私钥

就是私钥是任何人都读不出来

即便是所有的开发者都读不出来

然后公钥是可以给出来的

是可以读得出来的

这样就有很大一个优势

就是说是什么

因为往往很多时候

我们很多时候就是在做一个产品

在设计一个产品的时候

很多都是我们的工程师

需要在某一台电脑上

去产生了一对公私钥

又或者是在服务器上

产生的一个公私钥

然后这个私钥可能都要

拼命地想办法去保护

说如何不被别人拿到

要存在一个什么样的地方

这样的话就是要去这样的保护

但是在这里我们其实说

在我们芯片内部

去做这样一个保护

就是说芯片出厂的时候

它就存在里面了

并且还不能够被读出来

然后公钥可以拿出来使用

这是这一块

当然也有可能是说有的同事

就会讲我弄一个加密芯片

那也是可以

当然那个就会增加成本

然后再一个就是说

它只是跟你的芯片相对来说

只是在一个pcb板上面

而不是说全都在一个

SOC的芯片内部

对是这个 然后另外有一个

就是不仅仅是说

芯片也会带一个有(英文)

其实我们芯片也支持

是说你动态的通过API

去产生一对随机的(英文)

但是那个私钥仍然是读不出来

只有公钥才能读出来

比如说你的(英文)是经常要换

然后比如说你希望说每个

跟互联网连接的(英文)里面

你的公私钥都不一样

然后你这样也是可以去产生的

那样并且可以产生七对

这样的公私钥

当然用那种方式

产生的这种的公私钥

在芯片(英文)之后就没了

因为它就是说在这里的

存在芯片固化在芯片里面

这种(英文)它本身是一直有的

-

未学习 SimpleLink系列产品的安全性介绍1

未学习 SimpleLink系列产品的安全性介绍1

-

未学习 SimpleLink系列产品的安全性介绍2

未学习 SimpleLink系列产品的安全性介绍2

-

未学习 SimpleLink系列产品的安全性介绍3

未学习 SimpleLink系列产品的安全性介绍3

-

未学习 SimpleLink系列产品的安全性介绍4

未学习 SimpleLink系列产品的安全性介绍4

-

未学习 SimpleLink系列产品的安全性介绍5

未学习 SimpleLink系列产品的安全性介绍5